みなさん、こんにちは!業務ハックLabのようです。

前回の記事で、Google Workspace Business Standardの検証環境を構築しましたね!

「よし、これでメールの送受信ができるぞ!」

…って思った方、ちょっと待ってください!

実は、まだ重要な設定が残っているんです。

今回は、その「最後のピース」であるSPF・DKIM・DMARCの設定について、徹底解説していきます。

(これ、マジで重要なので最後まで読んでくださいね!)

はじめに:メールが届かない恐怖

まず、こんな経験ありませんか?

「せっかく有料のGoogle Workspaceを入れたのに、送ったメールが相手の迷惑メールフォルダに入ってしまった…」

これ、めちゃくちゃ困りますよね。

重要な商談メール、見積もり、契約書…

こういうのが迷惑メール扱いされたら、ビジネスが成立しません。

で、この問題って、「設定ミス」ではなく「設定不足」なんですよ。

Googleからの通達:もう「個人だから」は通用しない

実は、2024年2月にGoogleが「Gmail送信者ガイドライン」を強化したんです。

このガイドラインでは、以下のようなことが要求されています:

- SPF、DKIMの認証を必ず設定すること

- DMARCポリシーを設定すること

- 迷惑メール率を0.3%未満に抑えること

「えっ、これって大企業向けの話でしょ?」

「個人だから関係ないよね?」

いいえ、違います。

むしろ、個人だからこそ、信頼性を技術で担保する必要があるんです。

だって、有名企業のドメインと違って、個人の独自ドメインなんて誰も知らないじゃないですか。

(僕のtest-lab.xyzとか、初めて見る人は「怪しい…」って思いますよね)

だからこそ、技術的な設定で「このメールは正当なものです」と証明する必要があるんです。

この記事のゴール

今回の記事では、以下を達成します:

- SPF、DKIM、DMARCの3つをすべて設定する

- Gmailのヘッダー情報で「ALL PASS」を確認する

- 「プロのメール環境」を構築する

はい、それでは早速始めていきましょう!

基礎知識:SPF・DKIM・DMARCとは何か?

まず、「そもそもSPFって何?」という話からしていきます。

技術的な説明をいきなりすると、頭が痛くなるので…

(僕も最初は全然分かりませんでした)

身近な例え話で説明していきますね。

SPF (Sender Policy Framework):「名簿照合」

SPFは、「このIPアドレス(配送業者)は、ウチの会社(ドメイン)が認めた業者ですよ」というリストです。

例えばですよ。

あなたの会社に、宅配便が届いたとします。

でも、配送業者の名前が「ヤマダ運輸」とか「佐川急行」とか、聞いたことない名前だったら怪しいですよね?

「ヤマト運輸」「佐川急便」なら、「ああ、正規の業者だ」と分かる。

SPFは、これと同じです。

「このメールは、Google Workspaceのサーバー(IPアドレス)から送られてきました」

「そのIPアドレスは、ドメイン所有者が認めた正規のサーバーです」

これを証明するのがSPFなんです。

DKIM (DomainKeys Identified Mail):「実印(電子署名)」

DKIMは、「封筒に封蝋(ふうろう)をする」イメージです。

昔の手紙って、封筒に蝋(ろう)を垂らして、そこに印章を押してましたよね。

(時代劇とかで見たことあると思います)

あれって、「途中で誰かが開封したら、封蝋が割れるから改ざんが分かる」という仕組みなんです。

DKIMも同じで、メールに電子署名を付けることで、「このメールは送信後に改ざんされていませんよ」と証明するんです。

しかも、その署名はドメイン所有者しか付けられない。

(なりすましメールには、この署名が付けられない)

これがDKIMの役割です。

DMARC:「指示書」

DMARCは、「もし認証に失敗したら、そのメールをどうするか」を指示するルールです。

例えば:

- 「名簿(SPF)に載ってなかったり、封蝋(DKIM)が破られてたら、そのメールを捨ててくれ」

- 「認証失敗したメールがあったら、管理者に報告してくれ」

こういう指示を出すのがDMARCなんですね。

しかも、DMARCを設定すると、「このドメインは、ちゃんとセキュリティ対策してますよ」というアピールにもなります。

(受信側のメールサーバーが「お、この人ちゃんとしてるな」と判断してくれる)

3つセットで初めて効果を発揮する

ここで重要なのは、SPF・DKIM・DMARCは3つセットで設定するということです。

SPFだけ、DKIMだけ、では不十分なんですよ。

3つすべて設定して、初めて「プロのメール環境」になるんです。

はい、基礎知識はここまで!

(分かりましたか?)

それでは、実際に設定していきましょう!

実践①:SPFレコードの設定(基本のキ)

まずは、SPFレコードから設定していきます。

これが一番シンプルで、すぐに終わります。

(とは言え、ハマりポイントもあるので注意してくださいね!)

手順

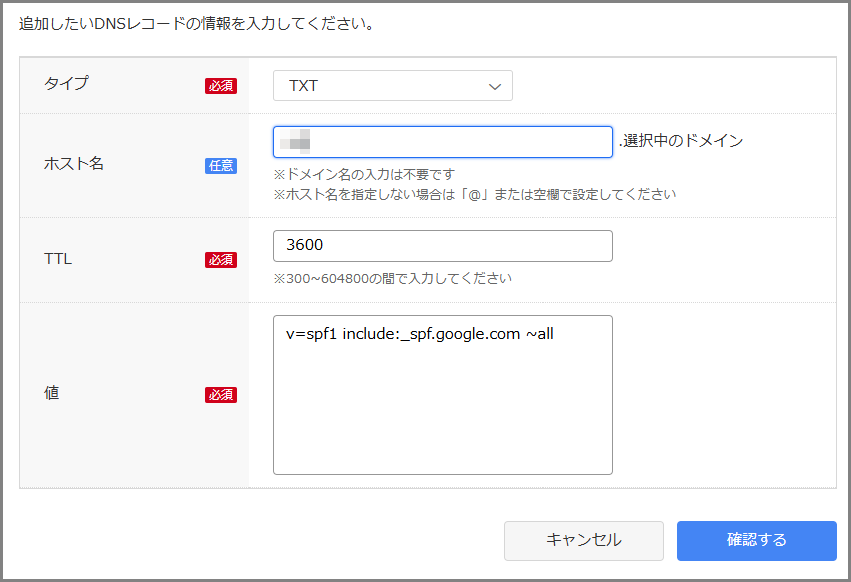

ドメインを取得したサービス(お名前.comなど)の管理画面にログインして、DNS設定画面を開きます。

ここで、以下の内容でTXTレコードを追加します:

- ホスト名:

@(または空欄) - TYPE:

TXT - VALUE:

v=spf1 include:_spf.google.com ~all

これだけです!

簡単ですよね?

SPFレコードの意味

ちょっとだけ解説しておきます。

v=spf1: SPFのバージョン1を使うよ、という宣言include:_spf.google.com: GoogleのSPFレコードを参照するよ、という指定~all: それ以外のサーバーからのメールは「怪しい」と判定してね、という指示

(細かいことは気にしなくてOKです。この呪文をコピペすればOK!)

ハマりポイント:既存のSPFレコードとの競合

ここで、超重要な注意点があります。

もし、すでにレンタルサーバー(Xserverなど)を使っていて、そちらでもメールを運用している場合…

既存のSPFレコードと競合する可能性があります。

例えば、Xserverの場合、こんなSPFレコードが入ってるかもしれません:

v=spf1 include:spf.xserver.jp ~all

で、ここに2行目としてGoogle WorkspaceのSPFを追加してはダメなんです。

(SPFレコードは1つのドメインに1つしか設定できない)

正しい設定は、1行にまとめること:

v=spf1 include:spf.xserver.jp include:_spf.google.com ~all

つまり、includeを複数並べればOKです。

(これ、意外とハマる人が多いので要注意!)

設定したら、保存してください。

はい、SPFレコードの設定は完了です!

ちなみに末尾を「~all」で記述する場合と「-all」で記述する場合があるのですがこれはまた別記事でまとめますね。

実践②:DKIMの設定(なりすまし防止の要)

次は、DKIMの設定です。

これが一番重要かもしれません。

(なりすまし防止の要ですからね)

でも、手順通りにやれば全然難しくないので、落ち着いてやっていきましょう。

手順1:Google管理コンソールでDKIM署名を生成

まず、https://admin.google.comにアクセスして、管理者アカウントでログインします。

左側のメニューから、「アプリ」→「Google Workspace」→「Gmail」をクリック。

下にスクロールして、「メールの認証(DKIM)」という項目を探してください。

「新しいレコードを生成」をクリックします。

すると、ダイアログが表示されて、こんな選択肢が出てきます:

- プレフィックス セレクタ:

google(デフォルトのままでOK) - 鍵のビット長:

2048ビットを選択(セキュリティ強度が高い)

「生成」をクリックすると、長〜い文字列が表示されます。

これがDKIMの公開鍵です。

(めちゃくちゃ長いので、コピペミスに注意してください!)

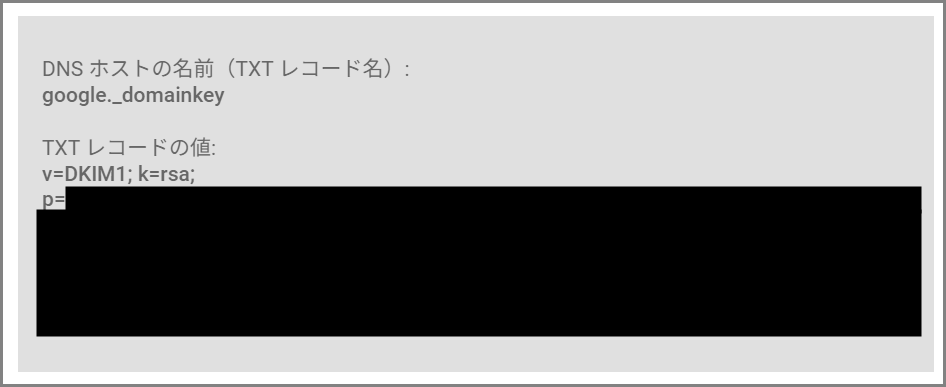

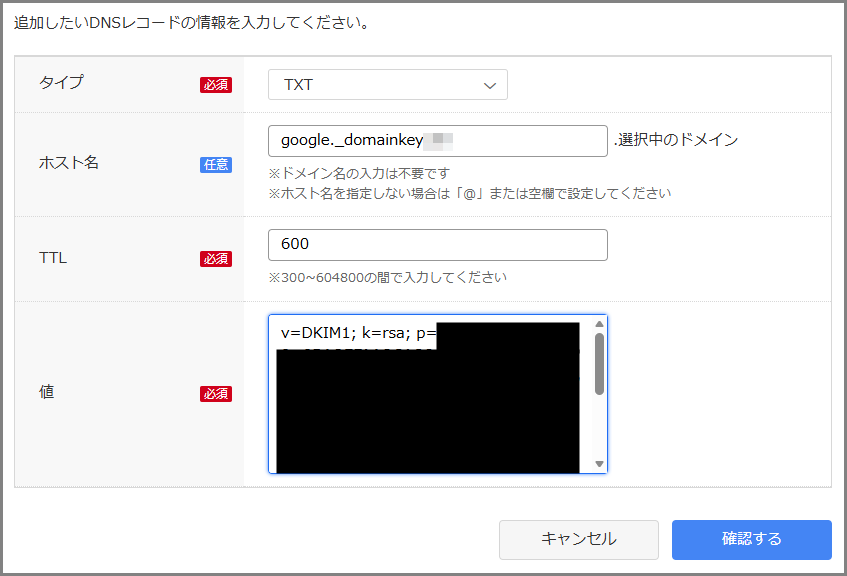

手順2:DNSにTXTレコードを追加

この公開鍵を、DNSのTXTレコードに追加します。

ドメインの管理画面(お名前.comなど)に戻って、以下の内容でTXTレコードを追加してください:

- ホスト名:

google._domainkey - TYPE:

TXT - VALUE: Googleが表示した長い文字列(公開鍵)をそのままコピペ

設定したら、保存してください。

手順3:DNS反映を待つ

ここで、ちょっと待ってください!

DNSの反映には、数分〜数時間かかることがあります。

すぐに次のステップに進むと、エラーになっちゃうんですよ。

(僕も何度かやらかしました…)

なので、コーヒーでも飲んで、10〜15分くらい待ちましょう。

(気長に待つのが吉)

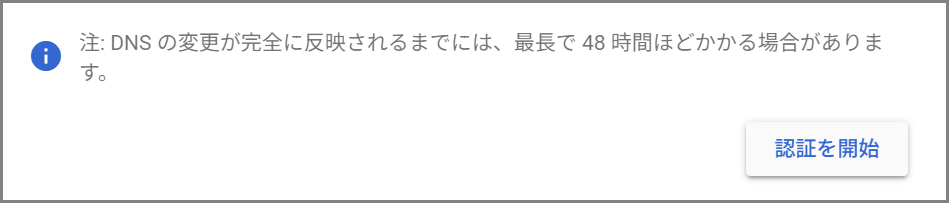

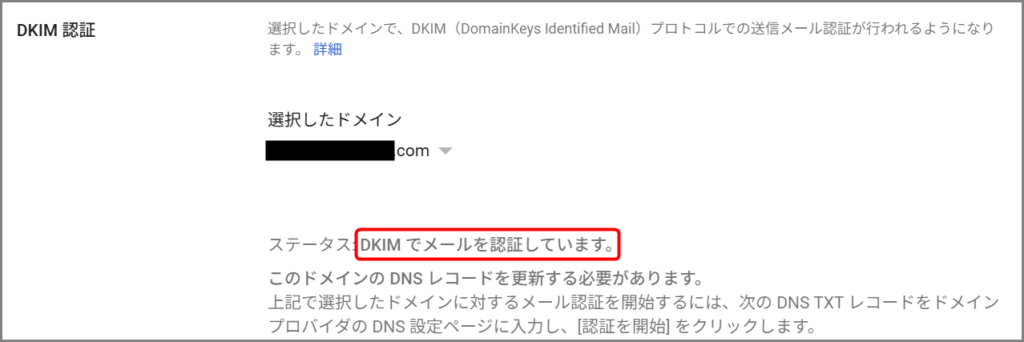

手順4:【最重要】管理コンソールで「認証を開始」ボタンを押す

はい、ここです!

ここが一番重要!

DNS反映を待ったら、Google管理コンソールに戻ってください。

さっきの「メールの認証(DKIM)」画面に、「認証を開始」というボタンがあるはずです。

これを押さないと、DKIMが有効にならないんです!

これ、マジで忘れる人が多い。

(公式ドキュメントにも小さく書いてあるんですが、見逃しやすい)

「認証を開始」をクリックすると、Googleが自動的にDNSレコードをチェックしてくれます。

成功すると、ステータスが「DKIM でメールを認証しています。」になります。

これで、DKIMの設定は完了です!

お疲れ様でした!

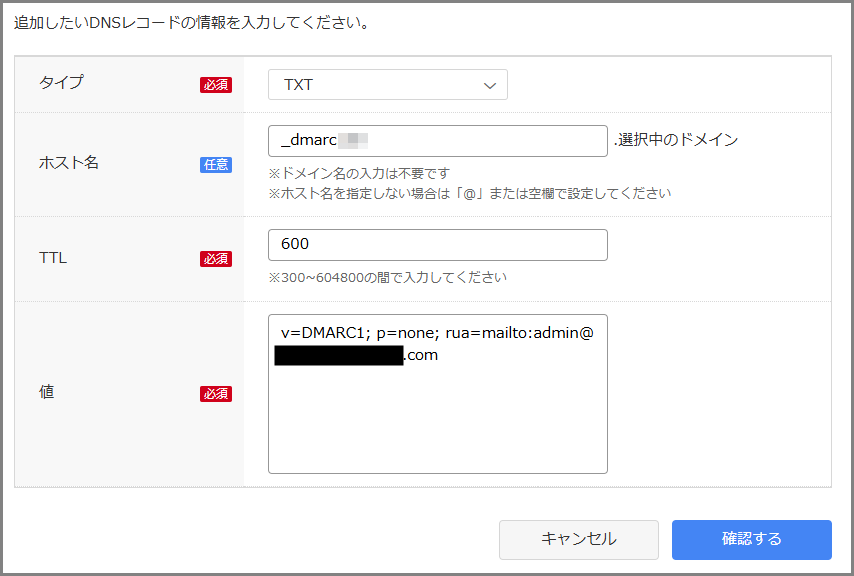

実践③:DMARCの設定(仕上げ)

最後は、DMARCの設定です。

これで3つ目、ラストスパートですね!

(もう少しで終わりますよ!)

手順

またまた、ドメインの管理画面(お名前.comなど)に戻って、DNS設定画面を開きます。

以下の内容でTXTレコードを追加してください:

- ホスト名:

_dmarc - TYPE:

TXT - VALUE:

v=DMARC1; p=none; rua=mailto:admin@あなたのドメイン.com

※admin@あなたのドメイン.comの部分は、自分のメールアドレスに置き換えてくださいね。

DMARCポリシーの解説

ちょっとだけ、DMARCレコードの意味を説明しておきます。

v=DMARC1: DMARCのバージョン1を使うよ、という宣言p=none: ポリシー。認証失敗したメールを「特に何もしない(監視のみ)」という設定rua=mailto:admin@...: レポート送信先。認証結果のレポートをこのメールアドレスに送ってね、という指示

なぜp=noneから始めるのか?

「えっ、認証失敗したメールを放置するの?」

「p=reject(拒否)にした方がセキュリティ高くない?」

って思いますよね?

でも、いきなりp=rejectにするのは危険なんです。

なぜなら、もし設定ミスがあった場合、正規のメールまで全部拒否されてしまうから。

(これ、マジで洒落にならない)

なので、まずはp=none(監視モード)で運用して、レポートを受け取りながら様子を見るんです。

「ちゃんと全部PASSしてるな」と確認できたら、その後にp=quarantine(隔離)やp=reject(拒否)にステップアップすればOK。

これがベストプラクティスです。

設定したら、保存してください。

はい、これでDMARCの設定も完了です!

お疲れ様でした!

3つすべて設定できましたね!

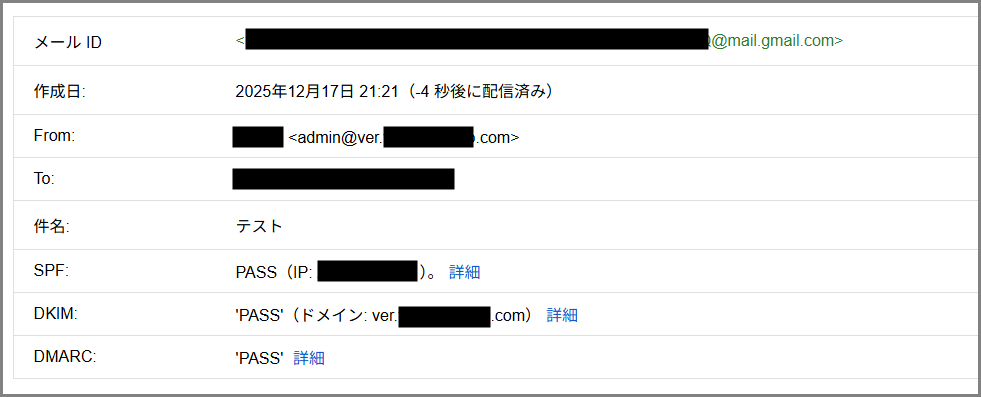

検証:成功の証「PASS」を見る

さて、ここまで来たら、ちゃんと動いているか確認したいですよね?

「設定したけど、本当にこれで合ってるのかな…」

って不安になりますよね。

(僕も最初はそうでした)

大丈夫です!

ちゃんと確認方法があります。

確認方法

自分の個人のGmail宛にテストメールを送信してください。

Google Workspaceの管理者アカウント(admin@test-lab.xyzみたいなやつ)から、普段使っているGmailアドレス(yourname@gmail.comみたいなやつ)にメールを送るんです。

件名は「テスト」とかでOKです。

送信したら、受信側(個人Gmail)でそのメールを開いてください。

メール画面の右上にある三点リーダー(︙)をクリックして、「メッセージのソースを表示」を選択します。

[画像:「メッセージのソースを表示」メニュー]

すると、メールのヘッダー情報がズラーッと表示されます。

(うわっ、なんか難しそう…って思うかもしれませんが、大丈夫!)

この中から、以下の3つの項目を探してください:

SPF:PASSDKIM:PASSDMARC:PASS

成功画面

もし、3つ値がPASSになっていたら…

大成功です!

もしPASSになっていなかったら?

もし、failやnoneになっていたら、設定を見直してください。

よくある原因:

- DNSレコードの入力ミス(スペースが入ってたり、コピペミスがあったり)

- DNS反映が完了していない(もうちょっと待ってみる)

- DKIMの「認証を開始」ボタンを押し忘れている(これ、めっちゃ多い!)

落ち着いて、もう一度設定を確認してみてください。

必ず解決できますから!

まとめ:信頼は自分で作る

はい、いかがでしたでしょうか?

今回は、Google Workspace導入後に絶対やるべきSPF・DKIM・DMARCの設定について解説しました。

ポイントをおさらいすると:

- SPF・DKIM・DMARCは「マナー」から「ルール」に変わった

- Googleの送信者ガイドラインで実質的に必須になった

- 個人だからこそ、技術で信頼性を証明する必要がある

- 3つセットで設定する

- SPF: 名簿照合(正規のサーバーからの送信か?)

- DKIM: 実印(改ざんされていないか?)

- DMARC: 指示書(失敗したらどうするか?)

- 検証が超重要

- 「メッセージのソースを表示」で3つのPASSを確認する

- これができて初めて「プロのメール環境」

これらの設定は、一度やればずっと機能します。

最初はちょっと面倒かもしれませんが、やる価値は絶対にあります。

だって、これで「迷惑メール扱い」「なりすまし被害」から解放されるんですから。

しかも、ビジネスの信頼性も上がる。

一石二鳥どころか、一石三鳥くらいありますよね。

ぜひ、今すぐ設定してみてください!

さて、ここまでで…

- Google Workspace Business Standardの検証環境を構築

- メールセキュリティ(SPF/DKIM/DMARC)を完備

という、完璧な実験環境が整いました!

次回からは、いよいよ「業務ハック」に入っていきます!

ネタは・・・

まだ考え中です!!(笑)

早めにネタを考えて実験に入ろうと思いますので次回をお楽しみに!

それでは皆さん、良い業務ハックライフを〜

コメント